- 서브넷팅

- IP주소를 낭비를 방지하고, 한 네트워크를 여러개의 네트워크로 분리하여 사용하기 위해

- public id가 나의 대표주소고, broading ip는 xxx.xxx.xxx.255 이다(해당 네트워크에 포함된 모든 IP에게 정보를 전달한다)

- Class A 기준

- 12.0.0.0 ->Network ip addr

- 12.0.0.1 ~ 12.255.255.254 -> valid ip addr

- 12.255.255.255 -> BroadCasting ip addr

- target group

- target group은 ip를 바라보는게 아니라 인스턴스 자체를 바라보기 떄문에 ip가 변경되더라도 상관없다

- elastic ip같은 경우에 인스턴스가 재가동을 하면 ip가 변경이 되기 때문에 사용한다.

-

ACL(Access Control List : 네크워크로 들어오는 ip의 방화벽)

-

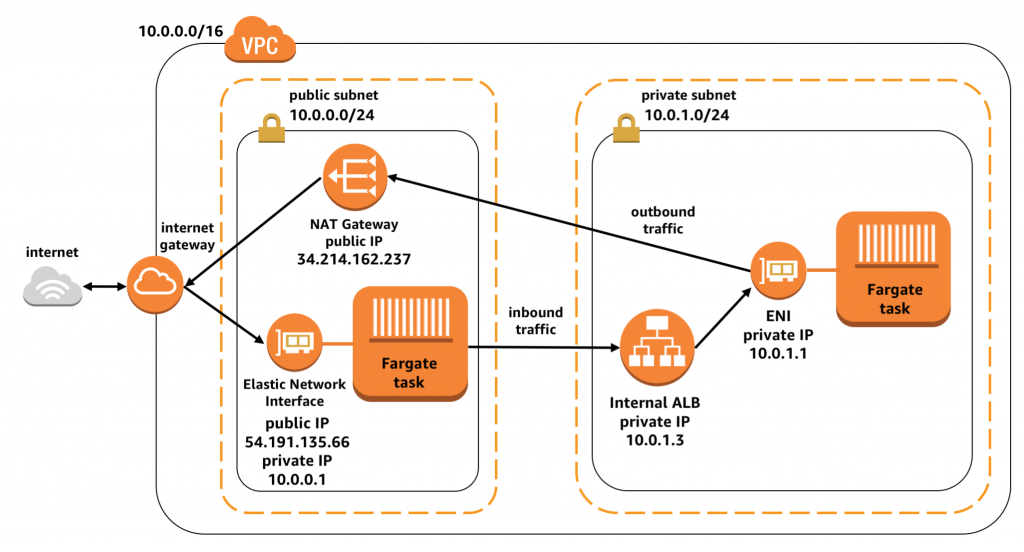

Load and balance

- ELB : OSI 7계층의 4계층인 Trans계층을 이용하여 구분(ip/port), 이름이 길다

- ALB : OSI 7계층의 7계층인 Application 계층을 이용하여 구분(path/url) >> 조금 더 세분, 이름이 ELB보다 짧다

-

Flow

- IGW

- router 53

- ACL (네트워크 방화벽)

- LB

- Target Group

- Security Group (인스턴스 방화벽 / 인스턴스 집합의 방화벽)

- 인스턴스

-

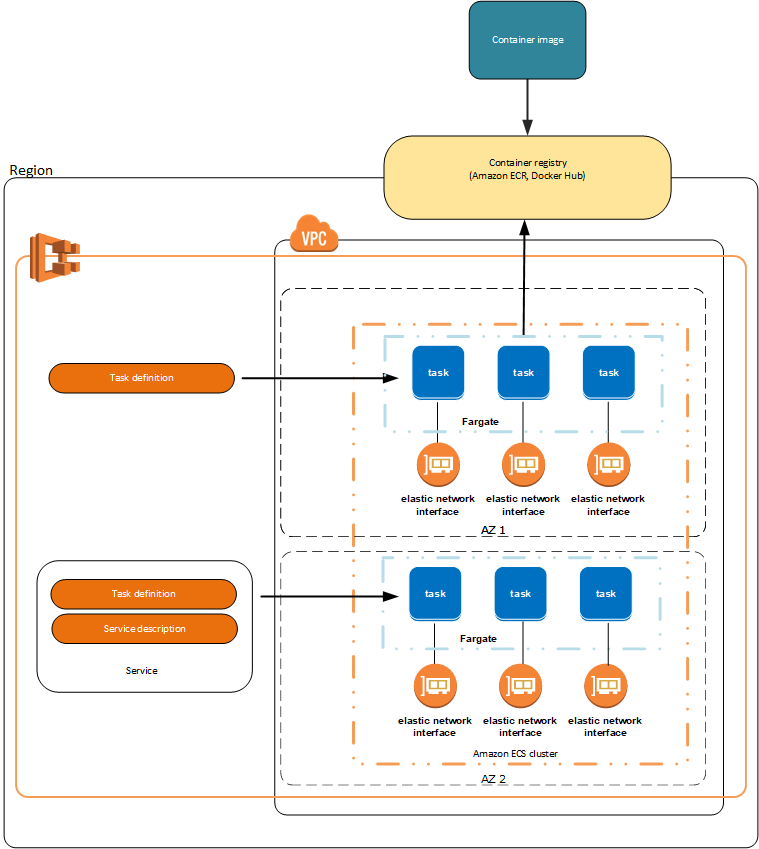

클러스터

- 논리적인 구분 : 클러스트를 하나의 폴더(작업/서비스/예약작업)라고 생각하면 된다

- VPC 안에 있는 인스턴스를 효과적으로 관리하기 위한 것

- 서브넷을 4개로 설정하여 예비용으로 나눈다???

- 예시

- 클러스터 : 회사

- 서비스 : 개발팀

- 작업 : 프론트앤드

- 작업 : 프론트앤드(단독으로 작업을 실행을 할 수 있으나, 단발성)

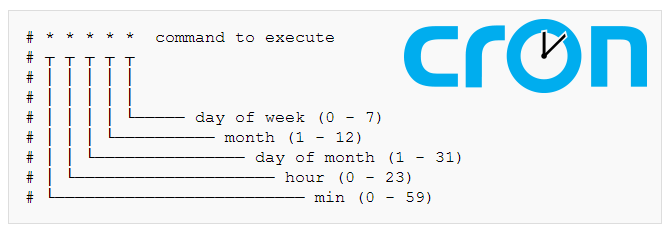

- 예약작업 : batch

- 배치파일의 시간을 cron으로 설정

- 배치파일의 시간을 cron으로 설정

- 서비스 : 개발팀

- 클러스터 : 회사

- flow

- 클러스터

- ecr(elastic container repository)에 해당 컨데이너(도커) 적재

- 빈 elb 생성(방법 : lisner, target group /이유 : vpc에 포함이 되기 때문에)

- 작업/서비스 정의 => ECR에서 해당 이미지 맵핑

- 나의 이해

- ec2생성 후 vpc는 변경이 불가하기 때문에 vpc부터 만든 다음 생성

- vpc는 아마존에 제공하는 서버(제공하는 ip를 통해 서버의 접근)

- Internet Gateway : vpc를 인터넷과 연결할수 있도록 도와주는 거

- router 53 : dns와 같은 서비스

- rb : 많이 들어온다 분산시켜주자(alb, elb가 있다)

- acl, sg : 방화벽

- target group : 어떠한 인스턴스를 작업할것인가

- subnet : subnet mask를 통해 private ip를 사용할수있다(여러개)

- public subnet : vpc내에 인스턴스를 외부에서 접근하게 하려면 internet gateway를 연결해서 밖에서 사용 할 수 있게

- cluster : 인스턴스를 논리적으로 관리하자(폴더처럼) / acl, sg은 인스턴스에 적용했던거 그대로

- task : 작업

- service : 작업을 모아두고 계속해서 실행하자

- ECS : 클러스터에게 도커 커테이너를 손쉽게 실행, 중지 및 관리할 수 있게 해주는 컨테이너 관리 서비스

- peering : vpc간의 통신